Den 14-15 november förnyas certifikatet för Hankens shibboleth Identity Provider vilket kan medföra tillfälliga avbrott i användningen av de tjänster som använder shibboleth-inloggning. Läs mera om bakgrunden här nedan och se den planerade tidtabellen för certifikatbytet som finns i slutet av texten.

I höst har det gått tre år sedan vi på Hanken på allvar kom igång med att bli en hemorganisation eller Identity Provider (IdP) i Haka-identitetsfederationen. Själva IdP-tjänsten öppnades för allmänheten den 1 april 2011 och har sedan dess erbjudit centraliserad inloggning till många populära tjänster så som Rondo, M2 och Personec ESS. Tre år är också giltighetstiden på de certifikat som används i tjänsten, och därmed står vi nu denna vecka inför vårt första certifikatbyte inom identitetsfederationen.

I vardagliga fall är ju ett certifikatbyte allt annat än en dramatisk operation. Alla webbtjänster som används över krypterad förbindelse använder sig av certifikat som med jämna mellanrum föråldras och byts ut. Allt detta sker helt rutinmässigt. Men när det kommer till en identitetsfederation så finns det plötsligt betydligt fler bitar i pusslet som alla måste falla in på rätt plats och på rätt tid. Således är ju också sannolikheten för att något skall gå fel betydligt större, och spänningen därmed konstant närvarande.

![]() Som bakgrund en kort repetition om hur inloggningen inom identitetsfederationen går till: Användaren besöker en ansluten tjänst och skickas till sin hemoganisation för att där identifiera sig med sitt lokala användarnamn och lösenord. Från hemorganisationen (IdP) skickas användaren tillbaka till önskad tjänst med uppgifter om en lyckad inloggning och vid behov med olika attribut i bagaget. För att den här kommunikationen skall vara pålitlig och kunna bekräftas har hemorganisationen och de olika tjänsterna på förhand utbytt metadata där bland annat certifikat och tjänsternas specifika egenskaper framgår. För de tjänster och hemorganisationer som är registrerade i Haka-identitetsfederationen uppdateras denna metadata automatiskt med jämna intervaller.

Som bakgrund en kort repetition om hur inloggningen inom identitetsfederationen går till: Användaren besöker en ansluten tjänst och skickas till sin hemoganisation för att där identifiera sig med sitt lokala användarnamn och lösenord. Från hemorganisationen (IdP) skickas användaren tillbaka till önskad tjänst med uppgifter om en lyckad inloggning och vid behov med olika attribut i bagaget. För att den här kommunikationen skall vara pålitlig och kunna bekräftas har hemorganisationen och de olika tjänsterna på förhand utbytt metadata där bland annat certifikat och tjänsternas specifika egenskaper framgår. För de tjänster och hemorganisationer som är registrerade i Haka-identitetsfederationen uppdateras denna metadata automatiskt med jämna intervaller.

SAML (Security Assertion Markup Language) som används för kommunikationen mellan hemorganisationerna och tjänsteleverantörerna är i sig mycket liberalt inställd till behandlingen av certifikat. Certifikatet behöver inte vara ett officiellt certifikat och certifikatets giltighetstid beaktas inte (även om det förstås hör till gott administratörskap att hålla certifikaten giltiga). Vidare tillåter SAML flera samtidiga certifikat, vilket möjliggör en mjuk övergång från ett gammalt certifikat till ett nytt. Detta är av praktiska orsaker en nödvändighet eftersom tjänsterna uppdaterar metadatan med olika intervall, och det kan ta upp till två veckor innan alla tjänster nåtts av den nya metadatan. Således är det alltså brukligt att under en ca två veckors period använda dubbla certifikat i metadatan så att alla tjänster fortsättningsvis skall kunna kommunicera med hemorganisationen. Utöver de tjänster som är anslutna till Haka använder vi oss också av flera tjänster där vi byter metadata direkt med tjänsteleverantören, och även i de fallen skulle det vara svårt att samordna så att alla tjänsteleverantörer skulle byta till ny metadata på exakt samma tidpunkt. Så långt alltså allt under kontroll och inga mörka moln på federationshimlen.

Men problemen uppstår när det finns aktörer som följer egna regler och tolkningar av uppgjorda definitioner. Även vi använder oss aktivt av en sådan tjänst, vilket gör den smidiga övergången betydligt mer osannolik. I vårt fall är det ADFS (Active Directory Federation Services) som används av eDuuni som har en egen tolkning av överenskomna regler. För det första godkänner ADFS inte ett föråldrat certifikat i metadatan. Det här kan ju ännu eventuellt förklaras som en skärpt tolkning av föreskrifterna i syfte att förbättra datasäkerheten. Men fallet kompliceras ytterligare av att ADFS inte heller godkänner två samtidiga certifikat i metadatan, vilket i praktiken målar in oss i ett hörn, och gör att just t.ex. eDuuni kommer att vara onåbar minst några dagar, i värsta fall betydligt längre än det.

Men problemen uppstår när det finns aktörer som följer egna regler och tolkningar av uppgjorda definitioner. Även vi använder oss aktivt av en sådan tjänst, vilket gör den smidiga övergången betydligt mer osannolik. I vårt fall är det ADFS (Active Directory Federation Services) som används av eDuuni som har en egen tolkning av överenskomna regler. För det första godkänner ADFS inte ett föråldrat certifikat i metadatan. Det här kan ju ännu eventuellt förklaras som en skärpt tolkning av föreskrifterna i syfte att förbättra datasäkerheten. Men fallet kompliceras ytterligare av att ADFS inte heller godkänner två samtidiga certifikat i metadatan, vilket i praktiken målar in oss i ett hörn, och gör att just t.ex. eDuuni kommer att vara onåbar minst några dagar, i värsta fall betydligt längre än det.

Även de tjänster som inte är Haka-anslutna så som Personec ESS och Stiftelsens stipendieansökningssystem kan bli föremål för kortare avbrott i inloggningen.

Tidtabell för certifikatbytet för Hankens Identity Provider:

- Torsdag 14.11 publiceras den nya metadatan i Haka innehållande två certifikat för idp.shh.fi. Tjänsten eDuuni kommer tillfälligt att sluta fungera med Hanken-inloggning som en följd av de dubbla certifikaten.

- Fredag 15.11: om ett tillräckligt stort antal tjänsteleverantörer uppdaterat sin metadata och en överenskommelse om tidpunkt med de tjänster som står utanför Haka (t.ex. Personec ESS, Stiftelsen) kunnat uppnås byts certifikatet ut i hemorgansiationen (IdP:n). De tjänster som inte ännu uppdaterat sin metadata kommer tillfälligt att sluta fungera med Hanken-inloggning.

- Vid nästa uppdatering av Haka-metadatan (förhoppningsvis redan i början av veckan därpå) försvinner det gamla certifikatet från metadatan och t.ex. eDuuni kan användas normalt igen. Efter detta kan det ännu förekomma tjänster som av en eller annan orsak inte uppdaterar sin metadata automatiskt. Problem med dessa kan anmälas till help@hanken.fi

Verkställt (uppdateras under processens gång)

- Den nya metadatan publicerades i Haka torsdag 14.11 ca kl. 10.

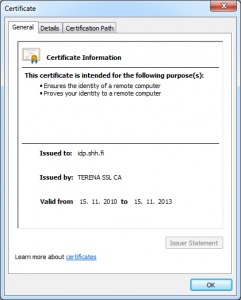

- Webbservercertifikatet på idp.shh.fi förnyades 14.11 ca kl. 17.

- Certifikaten och metadatan på idp.shh.fi böts ut 15.11 kl. 6.05

Följande tjänster har testats och fungerar med det nya certifikatet:

- Rondo OK

- M2 OK

- Öppnas ansökningssystem OK

- Pythia/RT OK

- Joopas OK

- Webropol OK

- Funet/CSC (diverse tjänster) OK

- Eduuni OK

- Personec ESS (uppdaterad 15.11 kl. 7:40 OK)

- Stiftelsens ansökningssystem (uppdaterad 15.11 kl. 9:30 OK)

Dessa tjänster väntar ännu på leverantörens åtgärd innan man kan logga in:

- För tillfället är vi inte medvetna om system där man inte kan logga in. Meddela help@hanken.fi om du har problem med att logga in på någon tjänst.

Datacentralen beklagar eventuella problem certifikatbytet förorsakar, men påminner även om att detta är något som endast sker med tre års mellanrum.